Aktualisierter Beitrag auf der Blocktrainer Webseite:

Alten Beitrag hier ausklappen

Die optionale Passphrase ist eine beliebte Maßnahme um Bitcoin sicherer zu verwahren. Damit man wirklich mehr Sicherheit dazu gewinnt ist es sehr wichtig die Funktion gut verstanden zu haben.

Vielen Anfängern ist die Funktionalität einer Wallet und damit erst recht der optionalen Passphrase nicht bewusst, was häufig zu Verwirrung oder sogar Verlust führt.

Dieser Beitrag erklärt zunächst die optionale Passphrase technisch und welche Eigenschaften wichtig zu verstehen sind.

Danach geht es allgemeiner um Passwortsicherheit, gefolgt von (möglichst) allen Vor- und Nachteilen die mit der Nutzung einhergehen.

Es handelt sich um eine Funktion für fortgeschrittene und erfahrene Nutzer

Viel Spaß! :)

Was ist eine Wallet?

Um wirklich alle abzuholen: Eine Wallet verwaltet Schlüssel und speichert keine Bitcoin. Habe ich den korrekten Schlüssel, kann ich meine Bitcoin ausgeben.

Mehr dazu wie eine HD Wallet funktioniert und was es mit Ableitungspfaden auf sich hat in diesem Beitrag.

Wichtig für dieses Thema ist woher unsere Schlüssel kommen. Wenn wir eine Wallet erstellen erzeugt die Soft- oder Hardware eine große Zufallszahl. Diese Zahl wird uns als Mnemonic phrase [1] angezeigt die wir als Backup für unsere Schlüssel nutzen können.

Was ist eine optionale Passphrase?

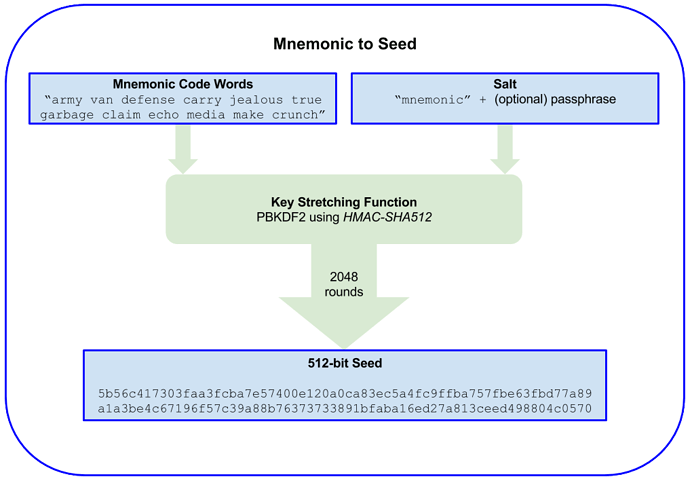

Normalerweise, also bei einer Wallet ohne Passphrase, leiten wir direkt aus der Mnemonic einen Seed ab, welcher zur Schlüsselableitung genutzt wird. Diese Wallet nennen wir im folgenden Default Wallet.

Wir können hier aber ein weiteres optionales Geheimnis einstreuen (pun intended), indem wir den sogenannten Salt (das ist ein konstanter Parameter) mit einer Passphrase optional erweitern.

Dies führt dazu dass wir einen komplett anderen und nur für diese Passphrase einzigartigen Seed erhalten, der zu komplett anderen Schlüsseln führt.

Mit einer optionalen Passphrase kann ich also effektiv eine neue Wallet erstellen.

Eine unabhängige und neue Wallet – mit eigenem Seed und damit auch eigenen Schlüsseln

Bild: Mastering Bitcoin, Andreas Antonopoulos – LINK

In diesem kurzen GIF kann man schön sehen wie rechts der Salt um eine Passphrase erweitert wird. Die lange Zahl unten, der Seed, verändert sich dabei vollständig:

GIF: Greg Walker – Mnemonic Seed | Source of Keys in an HD Wallet

Mit diesem Tool könnt (und solltet) ihr das einfach mal selbst ausprobieren. Klickt auf Generate und schaut euch die erzeugten Schlüssel und Adressen an. Jetzt könnt ihr eine beliebige Passphrase im entsprechenden Feld eintragen, beobachten was passiert und auch verifizieren dass die gleiche Passphrase zusammen mit der gleichen Mnemonic immer zu den gleichen Schlüsseln führt.

Wichtige Eigenschaften

Die Funktionsweise der optionalen Passphrase führt uns zu einigen wichtigen Eigenschaften, die sehr wichtig zu verstehen sind, wenn man sicher und bewusst mit ihr umgehen möchte:

-

Jede optionale Passphrase ist gültig

Anders als bei einem gängigen Passwort habt ihr bei jeder Abfrage nach der optionalen Passphrase die freie Auswahl. Jede Passphrase führt in eine eigene, andere Wallet, es gibt also keine „falschen“ Passphrasen.

Vertippt man sich, landet man in einer anderen (leeren) Wallet. Die Bitcoin auf der Default Wallet, also der Wallet ohne Passphrase, oder auf anderen Wallets mit Passphrase sind nicht betroffen sollte das passieren. Es wird nichts gelöscht oder überschrieben, es geht nichts verloren.

-

Eine optionale Passphrase kann nicht nachträglich zu einer bestehenden Wallet „hinzugefügt“ werden

Es handelt sich nicht um eine Funktion die eure Wallet verschlüsselt und wie ein gängiges Passwort funktioniert. Eure Bitcoin liegen nach Aktivierung immer noch auf der Default Wallet.

Möchtet ihr also auf die Wallet mit Passphrase wechseln muss eine Transaktion von der Default Wallet auf die Wallet mit der gewünschten Passphrase erfolgen.

-

Viele Hard- oder Software Wallets merken sich eure Passphrase nicht

… und das ist auch gut so. Es handelt sich schließlich um einen zweiten Faktor für mehr Sicherheit, dazu später mehr.

Um so wichtiger ist es deshalb selbst zu kontrollieren ob die eingegebene Passphrase auch korrekt ist, denn die Wallet Software kann dies schließlich nicht wissen (Siehe „Jede optionale Passphrase ist gültig“).

Eine bekannte Ausnahme ist hier das Attach to PIN Verfahren mit Ledger Hardware Wallets. Hier kann eine Passphrase auf eine andere PIN gesetzt werden, sodass nicht immer die komplette Passphrase, sondern nur der alternative PIN eingegeben werden muss. Siehe diesen Support Artikel von Ledger.

-

Die optionale Passphrase ist ein im BIP-39 definierter Standard

Der Hersteller eurer Hard- oder Software Wallet kann Insolvenz anmelden, vom Erdboden verschwinden oder in ein schwarzes Loch fallen. Die optionale Passphrase ist ein verbreiteter Standard der mit fast jeder Wallet Software kompatibel ist und im Kern immer gleich funktioniert.

Eine auf einem Ledger Nano eingerichtete Wallet mit Passphrase kann also auch auf einer BitBox02 oder einer reinen Hot Wallet (z.B. Sparrow, BlueWallet oder Electrum) wiederhergestellt werden – und umgekehrt.

Wie sollte eine Passphrase aussehen?

Die kurze Antwort: Möglichst lang und komplex.

Da man die Passphrase in den meisten Fällen oft eintippen muss, sollte man es mit der Länge nicht übertreiben (Es sei denn man nutzt z.B. Ledger Attach to PIN).

Ansonsten gilt hier das, was auch für gängige Passwörter gelten (sollte). Mindestens 10* Zeichen, Groß- Kleinbuchstaben, Zahlen und Sonderzeichen…

* Diese Zahl ist nicht in Stein gemeißelt sondern ein grober Richtwert und hängt vom individuellen Threat Model ab.

Eine zufällig generierte Passphrase könnte zum Beispiel so aussehen (10 Zeichen):

iAhC3mN@bn

Alternativ kann man auch eine tatsächliche Passphrase nutzen, also rein zufällige englische Wörter. Hierfür am besten einen Passwort Manager benutzen oder ein dickes Wörterbuch um möglichst unkonventionelle Wörter zu erhalten – nicht die BIP-39 Wortliste!

module-aspheric-burley-quince

Hier hat man nur leider wieder das Problem sehr vieler Zeichen die man andauernd eintippen muss, weniger als 4 Wörter würde ich aber auch nicht benutzen wollen. Man muss also wie so oft bei diesem Thema abwägen.

Neben allen Buchstaben und Zahlen sind auch folgende Sonderzeichen möglich:

!\"#$%&'()*+,-./:;<=>?^[\\]@_{|}

ACHTUNG: Auch Leerzeichen werden interpretiert!

Es kommt nicht nur auf die Länge an:

Seedphrase - Passphrase (25. Wort) - #32 von sebastian

"25. Wort"

Oft wird die optionale Passphrase missverständlicherweise als „25. Wort“ (oder auch „13. Wort“ bei einer 12 Wort Mnemonic) bezeichnet. Das kann schnell mal zu Verwirrung, vor allem bei Neulingen, führen.

Es darf sich bei eurer Passphrase auf keinen Fall um ein Wort aus der BIP39 Wordlist handeln!

Bitte löscht diesen Begriff aus eurem Wortschatz und verwendet ausschließlich eindeutige Bezeichnungen.

Brute Force Angriff

Es ist entscheidend ein Gefühl zu entwickeln wie sicher eure Passphrase vor einem Brute Force Angriff ist, also einem Angriff bei dem mit roher Gewalt alle möglichen Kombinationen ausprobiert werden, bis man beim richtigen Seed gelandet ist.

In der IT-Sicherheit gehen wir immer von einem alleswissenden Angreifer aus, dem alle Mittel und Wege zur Verfügung stehen - völlig unabhängig davon ob es diesen Angreifer überhaupt gibt.

Wir befinden uns bei diesem Thema ohnehin schon auf sehr hohem Niveau und diskutieren hier gerade über eine sehr spezifische Sicherheitsmaßnahme, also müssen wir auch immer vom schlimmsten Fall ausgehen.

Das bedeutet ab dem Moment wenn eure Mnemonic kompromittiert ist wird der Angreifer versuchen eure Passphrase zu brechen. Es hängt jetzt von der Stärke der Passphrase ab wie lange er dafür braucht: 1 Minute, 2 Stunden oder mehrere Milliarden Jahre? Kennt der Angreifer einen Teil der Passphrase durch einen Hinweis auf der Notiz?

Natürlich ist völlig klar dass ein durchschnittlicher Einbrecher keinen Laptop mit Kali Linux unterm Arm trägt um jederzeit eine BIP39 Passphrase zu brute forcen. Aber es muss klar sein dass man kein Informatiker mit schwarzem Kapuzenpullover sein muss um einen solchen Angriff erfolgreich durchzuführen. Es gibt Tools und Anleitungen mit denen jeder 12 Jährige dazu in der Lage ist.

Schaut mal auf dieser Website vorbei und testet wie sich eine Veränderung der Länge oder der Entropie des Passworts auf die Dauer des Angriffs auswirkt:

Hier mal ein Beispiel aus dem Forum zu einem erfolgreichen Brute Force Angriff auf die eigene Passphrase:

Auf lange Sicht und damit auch mit steigender Rechenleistung wird ein Brute Force Angriff auf eine Passphrase in der Theorie immer wahrscheinlicher. Man sollte also sein Setup immer mal wieder hinterfragen. Das selbe gilt natürlich für die Höhe des Betrages: Vielleicht fühlt man sich heute wohl, aber was wenn der Bitcoin Bestand plötzlich ein Vielfaches mehr Wert ist?

Dictionary Angriff

Eure Passphrase sollte auf keinen Fall aus gängigen Wörtern oder logischen Zusammenhängen bestehen oder ein „gängiges Passwort“ sein.

Das Passwort diesonnescheint hat zwar 15 Zeichen, was einen Brute Force Angriff auf den ersten Blick unmöglich macht, besteht aber aus einem deutschen Satz, der nicht nur logisch Sinn ergibt sondern auch aus gängigen Wörtern besteht. Mit einer auf das Ziel angepassten Dictionary Attacke ist dieses Passwort innerhalb von Minuten gebrochen, indem z.B. häufig verwendete deutsche Wörter oder Sachzusammenhänge durchprobiert werden.

Es gibt außerdem riesige Passwortlisten die häufig verwendete Passwörter enthalten, mit denen ein Angriff auch in vielen Fällen erfolgreich ist.

Man sollte darauf achten eine Passphrase (das gilt natürlich auch für alle anderen Passwörter) so zu wählen dass sie zu lange für einen Brute Force Angriff ist und gleichzeitig unkonventionell genug um nicht in Dictionaries aufzutauchen.

VORTEILE

Die optionale Passphrase hat ziemlich genau zwei Anwendungsfälle:

-

Ein zweiter Faktor

Eure Bitcoin können nur mit der Mnemonic und der Passphrase wiederhergestellt werden. Findet ein Einbrecher eure Mnemonic kann er damit nichts anfangen, da er ohne die richtige Passphrase nicht den entsprechenden Seed generieren kann von dem die Schlüssel zu euren Bitcoin abhängen.

Das ist vor allem sinnvoll wenn ihr euch sorgen über die physische Sicherheit eurer Backups macht. Umgekehrt sollte die optionale Passphrase kein Freifahrtsschein sein euer Backup auf dem Wohnzimmertisch liegen zu lassen. Oberste Priorität hat die Sicherheit eurer Backups!

Alternativen um den Nutzen eines zweiten Faktors zu erhalten sind:

- Multisig

- Mnemonic Split (Aufteilen der Mnemonic) [2]

Bei beiden Alternativen muss man sich vorher, genau wie hier bei der Passphrase, gründlich informieren da es mindestens genauso große, wenn nicht sogar größere, Stolperfallen gibt.

-

Plausible Deniability

„Glaubhafte Abstreitbarkeit“Da man mit einer Passphrase auf die gleichen Wörter beliebig viele Wallets generieren kann ist es möglich versteckt mehrere Wallets mit dem gleichen Backup zu nutzen.

Man könnte beispielsweise einen kleinen Teil der Bitcoin auf der Wallet ohne Passphrase verwalten, während der Rest auf der mit Passphrase generierten Wallet liegen.-

Falls eure Mnemonic kompromittiert ist findet der Angreifer den Bestand in der nicht zusätzlich geschützten Wallet und gibt sich mit der Beute zufrieden, ohne Verdacht zu schöpfen dass eine optionale Passphrase überhaupt verwendet wurde.

-

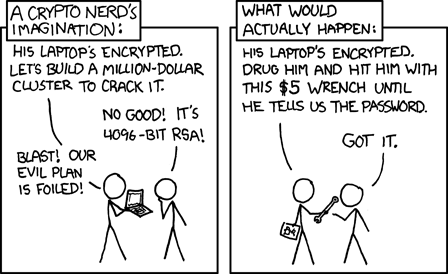

Falls ihr aktiv bedroht bzw. erpresst werdet, auch bekannt als 5$ Wrench Attack, könnt ihr eure Mnemonic und eure Wallet ohne Passphrase dem Angreifer ausliefern, ohne euren wahren Bestand zu zeigen zu müssen.

Ob sich so eine Situation jemals ergeben wird und vor allem ob man in einer solchen Situation wirklich so glaubhaft Abstreiten kann, halte ich für sehr fragwürdig.

-

Eine Passphrase schützt nicht direkt vor Brute Force

Die Wahrscheinlichkeit durch Zufall eine bereits genutzte Wallet zu erraten wird durch die Passphrase nicht gesenkt, sie schützt nur vor physischen Angriffen bzw. wenn die Mnemonic kompromittiert ist.

Der Seed bzw. die privaten Schlüssel haben auch mit Passphrase 512 bits bzw. 256 bits. Die Wahrscheinlichkeit einen „richtigen“ zu erraten bleibt gleich (niedrig).

Dieses Video veranschaulicht diese „Wahrscheinlichkeit“ sehr schön. Zusammenfassung: Es ist praktisch unmöglich einen bereits verwendeten privaten Schlüssel zu erraten. Bitte nutzt also keine Passphrase weil ihr Angst habt jemand könnte euren Seed erraten.

Siehe auch:

NACHTEILE

Das Nutzen der optionalen Passphrase ist grundsätzlich mit einem höheren Verlustrisiko behaftet. Die Passphrase ist der endgültige Schlüssel zu euren Bitcoin und führt euch somit bei Verlust auch zum Totalverlust. Die Frage ist daher wie ihr eure Passphrase sicher verwahrt:

Dilemma:

Es gibt zwei Möglichkeiten bei der Aufbewahrung der optionalen Passphrase:

-

Merken

Die Passphrase soll möglichst komplex sein, was es schwieriger macht sie sich zu merken. Grundsätzlich würde ich davon abraten die Passphrase nirgends schriftlich abzusichern. Das Risiko durch äußere Einflüsse (z.B. ein schwerer Unfall) die Passphrase zu vergessen ist gegeben, ganz davon abgesehen dass man sie auch einfach vergessen kann.

Von absichtlich schwach gewählten Passphrasen um sich im Notfall selbst anzugreifen rate ich ab. Wenn man sich sehr gut auskennt kann man das gerne tun, aber für den durchschnittlichen Nutzer ist das keine gute Idee.

-

Aufschreiben

(Empfehlung)Man sollte die optionale Passphrase auf jeden Fall schriftlich sichern, jedoch steht man dann vor dem Problem wo man dies tut. Direkt beim Backup ergibt keinen Sinn, da man damit den Nutzen des zweiten Faktors aufhebt - und das ist schließlich der Grund warum man die Passphrase überhaupt nutzt.

Man muss also einen zweiten Ort ins Spiel bringen und erhöht damit wieder das Verlustrisiko, da man jetzt von zwei Orten (2/2) abhängig ist.

Multisig oder der Mnemonic Split lösen dieses Problem besser, da man hier beispielsweise eine 2/3 Aufteilung wählen kann.

Bitte vermeidet experimentelle Aufbewahrungsmethoden, nutzt keine verschachtelten Lösungen mit Passwort Managern. Hier ein Beispiel wie das sonst ausgehen kann. Davon abgesehen ist es sicherlich in Ordnung wenn man die Passphrase zusätzlich zu einem schriftlichen Backup im Passwort Manager absichert.

Es gilt der Grundsatz: Don’t roll your own crypto!

Weitere Risiken:

-

Im Fall eures Todes muss für eure Erben / Angehörigen klar nachvollziehbar sein wie sie an eure Bitcoin kommen. Macht euch dazu Gedanken, auch wenn der Tod (hoffentlich) weit weg ist.

Schreibt ihr euch die Passphrase nicht auf, gibt es in so einem Fall keine Möglichkeit eure Bitcoin wiederherzustellen.

-

Es kann passieren dass ihr unabsichtlich in der falschen Wallet landet. Wenn man dann nicht aufpasst landen Bitcoin in einer Wallet zu der man die Passphrase aufgrund eines Tippfehlers nicht kennt.

Daher ist auch die erstmalige Nutzung einer Passphrase ein kritischer Moment. Wenn ihr hier falsch eintippt werdet ihr das zunächst nicht merken, und für die Wallet auf die ihr dann einzahlt eine andere Passphrase annehmen. Wie bereits erwähnt gibt es keine falschen Passphrasen und auch keine Checksumme wie bei der Mnemonic, die euch vor falschen und ungültigen Eingaben schützt.

Eine sehr sorgfältige Überprüfung auf ungewollte Eingaben ist hier unbedingt notwendig!

-

Gelangt jemand an eure Wörter und sieht dann eine leere Wallet wird er wahrscheinlich annehmen dass ihr eine Passphrase nutzt. In dem Moment setzt ihr euch einem Risiko aus, da der Angreifer eventuell versuchen wird an die Passphrase zu kommen, zum Beispiel durch Erpressung. Es ist somit also empfehlenswert die oben erwähnte Plausible Deniability zu nutzen, sollte man sich für die optionale Passphrase Entscheiden.

-

Über mehrere optionale Passphrasen „Familien-Wallets“ laufen zu lassen halte ich nicht wirklich für sinnvoll. Für diesen Anwendungsfall ist es deutlich besser einfach Accounts innerhalb der Wallet zu verwenden. So werden Adressen voneinander getrennt und man hat deutlich mehr Übersicht - ohne die Restrisiken der Passphrase. Für die BitBox02 siehe diesen Thread von Stadicus:

BitBox neu mit mehreren Accounts (meist besser als “optionale Passphrase”)

Ansonsten ist meiner Meinung nach eine komplett eigene Wallet, mit eigenen Wörtern pro Nutzer, die bessere Wahl, sollte Vertrauen ein Problem sein.

- Wenn ihr die Funktion permanent aktiviert habt schwächt dass die Plausible Deniability nochmal zusätzlich, da der Angreifer ja beim Start der Hardware eine Aufforderung die Passphrase einzugeben sieht. Man müsste also nach dem Verwenden die Funktion jedes mal ausschalten… Es wird immer umständlicher, oder?

Handhabung BitBox02

Da wir hier im Forum viele Nutzer der BitBox02 haben und es dementsprechend vermehrt zu Fragen kommt, hier ein paar Hinweise um Anfängern die Nutzung etwas klarer zu machen:

-

Nachdem ihr die Funktion in der BitBox App aktiviert und dies auch auf der BitBox bestätigt habt befindet ihr euch logischerweise immer noch in der Wallet „ohne“ Passphrase. Also die BitBox erstmal neu starten.

-

Die BitBox02 fragt bei jedem Start nach der Passphrase, nach dem Gerätepasswort. Bestätigt ihr die Passphrase direkt ohne eine Eingabe getätigt zu haben landet ihr wieder in der Wallet „ohne“ Passphrase. Bitte wählt eine Passphrase die sich von eurem Gerätepasswort unterscheidet.

Um „Tipparbeit“ zu sparen könnt ihr übrigens ein relativ kurzes Gerätepasswort wählen (5-7 Zeichen) da dieses durch zusätzliche Sicherheitsmerkmale auch mit wenigen Zeichen extrem sicher ist.

-

Die Passphrase muss zusätzlich nach der Eingabe nochmals bestätigt werden, bitte nutzt diese Sicherheitsfunktion und kontrolliert nochmals eure Eingabe. Vor allem bei der ersten Verwendung ist dies extrem wichtig.

-

Die Funktion kann jederzeit wieder in den Einstellungen deaktiviert werden, das hat keine Auswirkung auf eure Bitcoin. Diese bleiben natürlich auf der entsprechenden Wallet (mit oder ohne Passphrase) liegen, völlig egal wie ihr eure Hardware eingestellt habt.

Wenn ihr die Funktion also nicht mehr nutzen wollt müsst ihr natürlich vor dem deaktivieren erst mal auf eure Wallet ohne Passphrase eine Transaktion tätigen.

-

Eure BitBox02 ist bereits ohne optionale Passphrase sehr gut gegen physische Angriffe geschützt. Nach 10 fehlgeschlagenen Anmeldeversuchen mit eurem Geräte-Passwort wird das Gerät komplett zurück gesetzt. Nach etwa 730.000 Versuchen (etwa 20 Versuche pro Tag für 20 Jahre), ob erfolgreich oder nicht, zerstört sich der Sicherheitschip vollständig. Diese doppelte Verteidigungslinie ist ein sehr starker Schutz gegen sämtliche Versuche das Gerät mit Brute-Force zu entschlüsseln.

Nochmal: Wir reden hier von einem in BIP-39 definierten Standard, ihr seid nicht von Shift oder eurer BitBox02 abhängig.

Meine Empfehlung

… sollte eigentlich nicht wichtig sein. Ihr habt nach diesem Beitrag das benötigte Wissen und alle Informationen um selbst zu entscheiden ob ihr eine Passphrase nutzen wollt oder nicht.

Trotzdem hier ein paar Gedanken:

-

Nutzt ihr eine Hardware Wallet seid ihr bereits in der Pyramide sehr weit oben. Der zusätzliche Sicherheitsvorteil durch eine Passphrase ist relativ klein. Eure Schlüssel sind eigentlich nur bei einem physischen Angriff (auf Hardware oder Backup) zusätzlich geschützt. Ihr müsst selbst abwägen, wie wichtig euch dieser Sicherheitsvorteil ist.

Die oberste Priorität eures Sicherheitskonzepts sollte immer die Sicherheit eurer Backups sein. Die Mnemonic muss sicher auf Papier an einem sicheren Ort abgelegt werden, das ist das entscheidende.

-

Nutzt ihr eine Hot Wallet ist eine Passphrase nicht wirklich sinnvoll. Das ist als würde man ein Hochsicherheitsschloss an einen Gartenzaun hängen. Nach Eingabe ist eure Passphrase ohnehin „Hot“, was euch nicht wirklich mehr Sicherheit bietet. Plausible Deniability ist natürlich trotzdem möglich.

-

Wenn ihr bereits eine optionale Passphrase nutzt soll dieser Beitrag euch nicht dazu verleiten sofort damit aufzuhören. Vor allem möchte ich Anfängern die Risiken und den Umfang der Funktion klar machen, keinem Bitcoin-Veteranen irgendwas ausreden!

Die optionale Passphrase bleibt eine Funktion die für fortgeschrittene Bitcoiner, eure Schlüssel können auch ohne ausreichend gesichert werden.

Lasst es euch vom Co-Founder von Shift Crypto sagen:

Komplexität Passphrase/25. Wort - #4 von Stadicus

Ich möchte euch auch noch diesen Ausschnitt aus einem Stream von Andreas Antonopoulos mitgeben: (Timestamp bis Minute 10)

https://youtu.be/m8jlnZuV1i4?t=389

Hier ein paar Threads die zeigen was alles schief gehen kann als Anfänger-Schutz-Prävention:

-

BitBox02 Bitcoin und Transaktionshistorie verschwunden?

Passphrase nicht vollständig notiert -

Warnung vor schlechter Seedaufbewahrung

Passphrase in KeePass vergraben -

Bitbox Coins vielleicht weg, brauche Hilfe :(

Passphrase vergessen - Man hat nie wieder von ihm gehört :/ -

BitBox BTC nicht angekommen

Transaktion an falsche Wallet -

Bitbox Leer, zeigt keine BTCs an

Passphrase falsch eingegeben -

Bitbox App zeigt keine Bitcoin an

Unbewusst Gerätepasswort als Passphrase verwendet und vergessen -

BitBox02 Passphrase Guthaben weg?

Tippfehler bei Eingabe der Passphrase -

Hier könnte dein Thread stehen!

Also los geht’s: Passphrase einrichten und Coins verlieren.

Quellen

- https://shiftcrypto.support/help/de-de/21-optionale-passphrase/10-was-ist-eine-optionale-passphrase

- https://github.com/bitcoinbook/bitcoinbook/blob/develop/ch05.asciidoc#mnemonic_passphrase

- https://youtu.be/jP7pEgBpaO0

… und viele Forum-Beiträge, die alle in irgend einer Form hier rein geflossen sind! :)

Unter anderem:

- Ledger- die Passphrase/ 25.Wort auf Richtigkeit testen - #6 von skyrmion

- Nutzen und Komplexität der BIP39 Passphrase (25. Wort)

- Fragen zu Passphrase Attached to PIN / Temporär

- Ledger Nano S Passphrase

- Wieso ist eine Passphrase nur "sehr" sicher?

- Passphrase - Nutzen nur bei Physischem Zugriff?

- Bitbox Passphrase

- BitBox02: Backup und Passphrase

- Komplexität Passphrase/25. Wort

- Problem mit BitBox und optionaler Passphrase

- Ledger Passphrase, Fragen

- Warnung vor schlechter Seedaufbewahrung

- Ledger: Ist nur eine Passphrase gleichzeitig im Ledger abrufbar ?!

Danke an @skyrmion und @Stadicus für die vielen guten Beiträge zu diesem Thema

In diesem Sinne, danke fürs Lesen. Ich hoffe der Beitrag war hilfreich und ihr konntet was mitnehmen.

Bei Kritik / Verbesserungs-Vorschlägen unbedingt bei mir melden!

Das sind die 12 oder 24 Wörter ↩︎

Mehr dazu in diesem Beitrag: Multisig und Mnemonic Split – Sicherheit für Fortgeschrittene | Blocktrainer - Bitcoin Bildung & News ↩︎