Eine seltsame Transaktion bezahlte eine astronomisch hohe Gebühr von 83 BTC hält damit den neuen Rekord der teuersten Bitcoin-Transaktion!

… bin auf der Maus ausgerutscht ![]()

Bestimmt wieder irgendeine falsche Programmierung einer Börse.

Ordentliche Spende an die Miner.

Vllt ne neue Wallet-Implementierung wo man btc/vB anstatt sat/vB eingeben kann? ![]()

Es ist eine CPFP Transaktion. Da wollte wohl jemand auf Nummer sicher gehen, dass die Transaktion dieses Mal wirklich durchgeht. Ich glaube da hat sich jemand verrechnet ![]()

AntPool sagt danke ![]()

Das ist schon mal passiert vor ca. 3Monaten. Schaut euch mal den Block 807057 an.

Hier wurde darüber diskutiert: 19,82 BTC Transaktionsgebühr

Das passiert anscheinend, wenn die Adresse für das „Rückgeld“ nicht angegeben wird.

Edit: Blog

Hat’s PayPal etwa immer noch nicht verstanden ?

Hier noch mal der Block:

(Gar nicht einfach bei memp.sp die Spracheinstellungen zu finden.)

Wie kommst du darauf, dass es sich wieder um PayPal handelt?

Wahrscheinlich ist dieses Missgeschick also in irgendeiner Form auf einen Software- bzw. Implementierungsfehler zurückzuführen.

Eine nicht unrealistische Möglichkeit, die hier fehlt, ist, dass die ursprüngliche Transaktion auf eine kompromittierte Adresse ging, und die beiden weiteren Transaktionsversuche unterschiedliche Angreifer sind, die einander überbieten.

Das wäre auch konsistent damit, dass die „Angreifer“-Transaktionen CPFP sind, und die „Sieger“-Transaktion RBF ist, obwohl die „Verlierer“-Transaktion natürlich eigentlich kein RBF unterstützt.

Interessante These, aber wieso sollte ein Angreifer mit 65 Millionen sat/vB einsteigen? Die Beute ist natürlich so oder so hoch, aber ich verzichte doch nicht einfach so auf 70 BTC. Der Anreiz zu ersetzen wird für einen anderen Angreifer damit schließlich nicht eliminiert.

Es ist theoretisch zwar möglich, dass es vor dem auf mempool.space sichtbaren Replacement einen richtigen „Full-RBF-Krieg“ gab, den der Großteil des Netzwerks nicht mitbekommen hat, aber eigentlich wird das recht zuverlässig erkannt und dargestellt.

Was jedenfalls gegen meine These im Beitrag spricht, und mir gerade auffällt, ist die Zeitdifferenz zwischen den beiden Transaktionen. In 38 Sekunden daran zu denken, mit RBF die Transkation abzubrechen, die TX mit anderer Adresse zu bauen und zu broadcasten wäre schon sportlich. Aber vielleicht war es halt auch irgendwas automatisiertes.

Das wäre eine Frage an die Bots, die kompromittierte Adressen monitorn und aktiv werden, sobald eine davon im Mempool auftaucht. Vielleicht hat sich herausgestellt, dass die Erfolgsrate im Wettbewerb mit anderen Angreifern zu gering ist, wenn man bei einer Fee beginnt, die geringer ist als der Betrag, den man sich selbst nimmt?

Wird schon genug Erfahrungswerte diesbzgl. geben; ich kann mich erinnern, dass vor vielen Jahren z.B. auf EtherDelta das Gleiche gelaufen ist – wann immer jemand sich um ein paar Stellen im Preis vertan hat, kamen instantan Transaktionen von mehreren Angreifern rein, die alle absurd hohe Gebühren bezahlt haben, um die „Auktion“ gegen die anderen Angreifer zu gewinnen.

Okay, nehme das mal noch auf. Sollte sich das bewahrheiten, können wir uns hinstellen und behaupten wir hätten es ja gewusst! ![]()

@sutterseba @mowtan könnt ihr in einfachen Worten erklären was da passiert ist? Ich check das nicht ganz… Danke ![]()

Eigentlich genau so, wie @mowtan oben schon beschrieben hat.

-

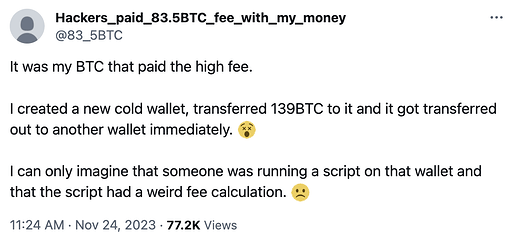

Jemand erstellt eine neue „Cold“ Wallet und schickt 140 BTC drauf.

-

Die erstellte Wallet bzw. die Adresse ist aber bereits kompromittiert (möglicherweise durch schwachen Zufall, Brain Wallet, und so weiter…).

-

Zwei Bots/Angreifer (wahrscheinlich noch mehr) wollen automatisiert das Geld stehlen und wählen dafür eine pauschale prozentuale Gebühr. Die schlussendlich gewinnende Transaktion hat z.B. exakt 60% des Gesamtvolumens in Gebühren gezahlt.

Niemand, der solch ein Script schreibt, geht von 140 BTC aus, was dann halt zu dieser absurden Gebühr geführt hat. Ebenfalls wie oben schon vermutet sind das halt wahrscheinlich nur Erfahrungswerte. Der Angreifer hätte es auch erstmal mit 200 sat/vB probieren können, wäre dann aber wahrscheinlich erst recht überboten worden. Da potenziell jederzeit der nächste Block gefunden werden könnte, gilt es, so absurd hoch wie möglich einzusteigen. Mehr als die Hälfte des Volumens abzudrücken scheint eine hohe Erfolgsquote zu haben.

Aber…

Bei dem Twitter Nutzer muss es sich nicht zwingend um das Opfer handeln. Da die Adresse schließlich kompromittiert ist, könnte es sich auch um den Angreifer oder sonst jemanden handeln. Es müsste erstmal Kontrolle über Adressen, die weiter zurück in der Historie liegen (also von der vermeintlich älteren Wallet) bewiesen werden.

Ich hoffe jedenfalls nicht, dass AntPool dem nächstbesten „Opfer“ 80 BTC zurückzahlt.

Im Wesentlichen habe ich den Angriff verstanden. Allerdings ist mir noch technisch unklar, warum RBF möglich ist, wenn es nicht unterstützt wird?

Mit Full-RBF ist das mittlerweile kein Problem.

Das klingt ja schon unendlich unwahrscheinlich ![]()

Bei den Summen würde doch jeder erstmal testen.

Und vor allem eine sichere Methode verwenden, ein Wallet zu erstellen.

Aber man weiß ja nie…

Meine 10 Sats setze ich jedenfalls auf Fake.

Danke! Jetzt ist das ganze etwas klarer…

Das hab ich vorhin nicht verstanden - wie kann denn sowas passieren? Bei so einer großen Summe muss man doch auf Nummer sicher gehen und nicht irgend eine Wallet „erstellen“…

Dh. es wurden ca. 57BTC gestohlen und ca. 83 BTC gingen an den Pool.