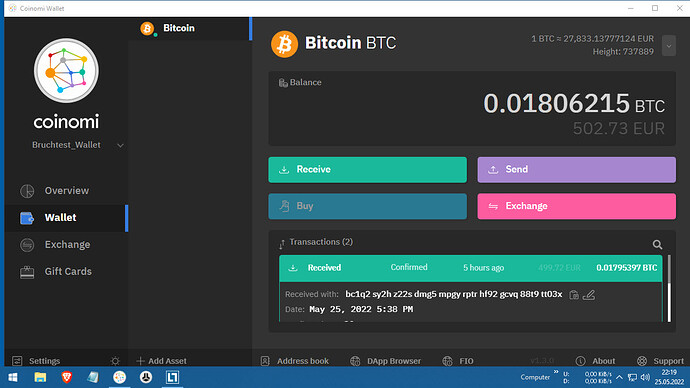

Wie angekündigt, hatte ich die Wallet bis heute zum 05.06.22 mit sats im Wert von ca. €500, zum abholen stehen lassen. Und wie ich mir sicher war und bin, dass es nicht möglich ist, dies zu schaffen.

Unter dem mir empfohlenden Link zum Thema:

https://medium.com/@johncantrell97/how-i-checked-over-1-trillion-mnemonics-in-30-hours-to-win-a-bitcoin-635fe051a752

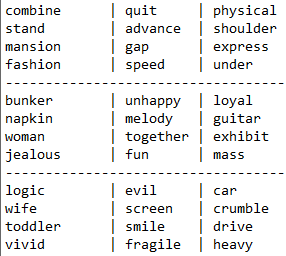

hatte ich mir angesehen, wie jemand eine 12 Wörter-Seedphrase, wo noch 3 Wörter fehlten ergänzte und somit die Wallet mit dem Betrag von 1BTC abholen konnte.

Das ist aber im direkten Bezug zu dem was ich hier vorstelle, was völlig anderes! Dieser Hacker kannte 9 von 12 Wörter in korrekter Reihenfolge, welche er mit jeweils drei anderen zufälligen Wörtern gegenprüfen konnte, um eine aktive Wallet zu identifizieren. Dies geht hier, bei meiner Vorstellung, dieser analogen Verschlüsselung nicht so „einfach“!

Das scheint noch nicht verstanden worden zu sein.

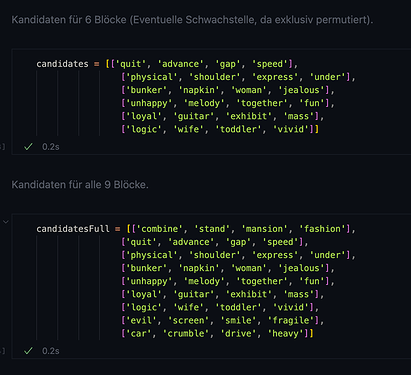

Wie wird Gegengeprüft, wenn keine einzige Konstellation aus diesen 36 Wörter richtig sein kann? Im ungünstigsten Fall hat ein Angreifer

3 von 6 richtigen Blöcken ausgewählt. Im besseren Fall sind dies 4-5 richtige Blöcke und im optimalen Fall wären es alle

6 von 6 Blöcken. Aber dies nutzt dem Angreifer nichts, weil er nicht weiß was er hat und nicht prüfen kann, weil im Endeffekt alle Wörter der 6 korrekten Blöcke (sofern dieser diese gewählt hat) zu keinem positiven Ergebnis führen. Hier bei gehe ich davon aus, dass die korrekten Blöcke zufällig richtig gewählt wurden. Also selbst dann, … wie viele falsche Wörter in welchen der korrekten Blöcke, welche Wörter und an welcher Position(?), von 24 Wörtern!

Davon abgesehen, sind es hier aber 36 Wörter in 9 Blöcken wovon 6 korrekt sind, von denen einige Wörter wieder „vergiftet“ sind.

Ich wurde gefragt, was macht meine Idee einer Verschlüsselung vorteilhafter, gegenüber anderer analoger Varianten.

„Die Passphrase oder Mnemonic Split sorgen doch auch dafür dass dein Backup (indirekt) verschlüsselt ist.“

Die Passphrase macht es sicher, ja. Nicht jede Wallet unterstützt dies.

Ich sehe hier keine andere Variante einer analogen Verschlüsselung für einer Seedphrase, ich kenne keine, weshalb ich diese Idee hatte. Was ich sehe, sind Versuche, eine Seedphrase im Klartext unverschlüsselt zu verstecken oder in zwei oder drei Teile zu zerhacken, damit ein Angreifer mit nur einem Teil nichts anfangen kann.

Im Grunde genommen mache ich es ähnlich, aber ich teile nicht physisch auf, sondern erhalte alle Wörter beisammen. Somit muss ich nicht befürchten, dass ein Angreifer eine zweite Tafel mit dem Seedphrase finden könnte und somit vollen Zugriff hat. Der Angreifer kann alle Wörter haben, alle 36 Wörter. Von denen aber mind. 2 oder mehr fehlen und mit Wörtern ersetzt wurden, die am Ende auf nichts schließen, nichts Gegenprüfen oder Verifizieren lassen.

Das ist einer der Vorteile.

„Wenn ich eine Mnemonic nehme,und drei Wörter austausche: Dann ist das bereits genau so sicher wie dein, deutlich komplizierteres Verfahren.“

Nein. Das ist es nicht! Es geht um 36 Wörter, von denen ausgegangen wird!

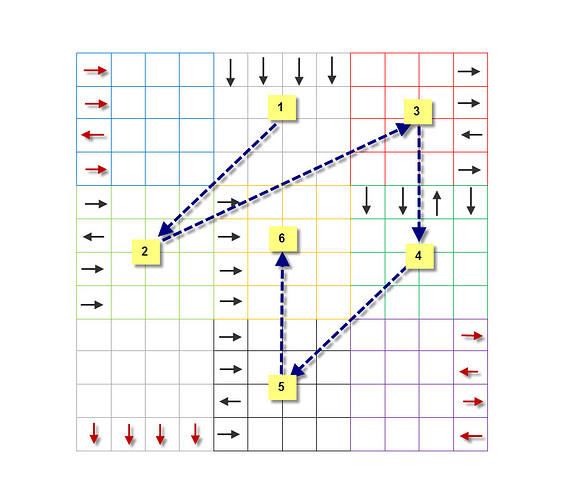

Dass diese in Blöcke gesetzt sind, dient auschließlich dazu, dass der Eigentümer eine Möglichkeit hat diese kontrolliert zu Würfeln und sich dieses „Würfelergebnis“ merken zu können. Also die richtigen Wörter in den Blöcke gefasst und deren Reihenfolge, durch das einfach zu merkende „Schiebespiel“ wie bei der Handyentsperrung. Einfach für den Eigentümer, nicht lösbar für einen Angreifer.

„Es geht bei der Verbreitung doch um das unter Beweis stellen der Sicherheit.“

„„Ist das wirklich so schwer sich 5 Züge zu merken?““

„Es ist schwerer als sich ein einziges Passwort zu merken und aufzuschreiben.“

Hm… ich mache das täglich mehrmals, weil ich diesen Fingerabdruck-Sicherheitssystem nicht traue. Bewusstlos könnte man damit alles verlieren. Ich denke das ist subjektiv, was einfach zu merken ist, ok… aber ich sehe das so, dass es mit dieser Methode gut gelöst ist, sich die korrekten Blöcke merken zu können, in denen diese 36 Wörter gewürfelt sind.

„Es gibt keinen Grund einen unnötig komplizierten Weg zu gehen. Du benutzt bereits eine Passphrase. Erklär mir bitte was die zusätzliche Verschlüsselung der Mnemonic bringen soll.“

Kompliziert? oO

Was mich betrifft:

Ich benutze eine Passphrase, weil meine Wallet dies unterstützt. Denoch möchte ich nicht, dass meine Seedphrase im Klartext gefunden werden kann.

Allgemein:

Nicht jede Wallet unterstützt eine Passphrase.

Jede Verschlüsselung setzt eine gewisse Komplexität voraus. Meine Idee benötigt nur 3 Dinge, die man sich merken sollte:

- Die fehlenden Wörter

- Die Positionen dieser Wörter

- Die 5 züge, wie mit dem Finger bei’m Handy Entsperren (genaueres im PDF)

Was diese Verschlüsselung bringen soll? Sicherheit vor Diebstahl.

skyrmion

„Der Grund ist doch offensichtlich. Du bist beratungsresistent und möchtest auf Teufel komm raus dein eigenes Verfahren als tolle Neuerung präsentieren. Damit gefährdest du auch andere Einsteiger. Das geht mir ehrlich gesagt auf den Senkel.“

Ich möchte hier nicht das, was du unterstellst. Offensichtlich ist, dass ich hier eine Idee präsentiere und wir darüber diskutieren. Ich Beispiele bringe und auf Beispiele eingehe, ich eine Wallet zum abholen angeboten hatte, weil ich es ernst meine und nicht nur so tue. Wenn es dir auf den Senkel geht, dann sicher deswegen, weil du missverstehst, um was es mir geht. Das empfinde ich als schade.

Du nicht ganz erfasst hast, dass die Idee die hier zur Diskussion steht, eine Möglichkeit sein sollte, über die jeder selbst entscheiden kann und nichts „auf Teufel komm raus“ gestellt ist.

Es tut mir leid, dass du das anders siehst. Ich habe es hier mit klar gestellt.

„Was ist denn analoger als ein Mnemonic Split? Du willst doch nur nicht, dass jemand beim Finden eines einzelnen Backups an deine Coins kommt.“

Das wird nicht bezweifelt, dass dies analog ist. Es ist aber nicht verschlüsselt.

„Und wenn du dir unbedingt geheime Wörter merken möchtest, kannst du dir auch eine Passphrase merken. Alleiniges Merken ist übrigens hochgefährlich.“

Gleich am Anfang des PDF ging ich darauf schon ein.

„Bringt aber leider nichts mit dir zu diskutieren. Zu einer Diskussion kommt es ja erst gar nicht.“

Warum bist du so negativ? Ich bin erst heute aus dem Urlaub zurück. Ich diskutiere mit, allerdings habe ich den Eindruck, diese Diskussion ist nicht mehr erwünscht. Ok, lass dies meinen letzten post zu diesem Thema sein.

„Falls du wirklich an einer guten, sicheren Lösung für dich und alle anderen interessiert bist, dann sag doch endlich einmal was an deinem Verfahren besser sein soll.“

Es ist sicherer, mobiler zu handhaben und augenscheinlich nicht direkt als das zu erkennen, was es ist. Der Seed lässt sich ebenfalls feuerfest ins Stahl stanzen, gravieren oder lasern, aber eben verschlüsselt.

Im Startpost habe ich das PDF geändert. Ich habe einiges von hier überdacht und mit eingefügt, was ich als sehr fruchtbar empfand.

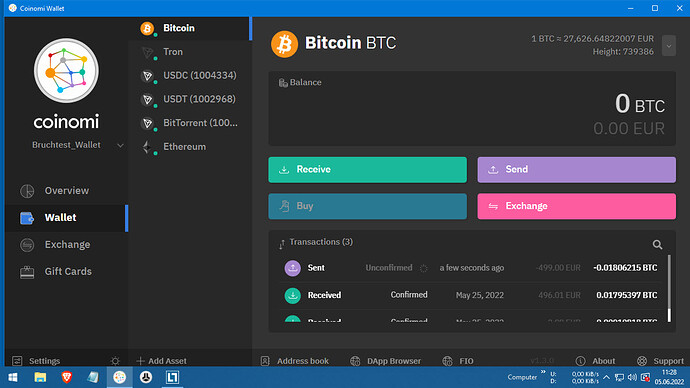

Zum Schluss noch die Auflösung, Screenshots der Wallet, die ich hier angeboten hatte und die Auflösung. Die Wallet ist nun wieder leer.

quit advance gap number bunker napkin woman jealous physical shoulder express under mass exhibit guitar loyal moon screen smile fragile unhappy melody together fun

quit 17 21 09 20

advance 01 04 22 01

gap 07 01 16 00

number xxxx speed 19 16 05 05 fake

bunker 02 21 14 11

napkin 14 01 16 11

woman 23 15 13 01

jealous 10 05 01 12

physical 16 08 25 19

shoulder 19 08 15 21

express 05 24 16 18

under 21 14 04 05

mass 13 01 19 19

exhibit 05 24 08 09

guitar 07 21 09 20

loyal 12 15 25 01

moon xxxx evil 05 22 09 12 fake

screen 19 03 18 05

smile 19 13 09 12

fragile 06 18 01 07

unhappy 21 14 08 01

melody 13 05 12 15

together 20 15 07 05

fun 06 21 14 00

drei fake Blöcke

car 03 01 18 00

crumble 03 18 21 13

drive 04 18 09 22

heavy 08 05 01 22

combine 03 15 13 02

stand 19 20 01 14

snap 19 14 01 15

fashion 06 01 19 08

logic 12 15 07 09

wife 23 09 06 05

toddler 20 15 04 04

vivid 22 09 22 09