Ja, wäre möglich, ist aber in der Firmware nicht programmiert. Da die Firmware der BitBox02 öffentlich und reproduzierbar ist, kann ein User dies auch verifizieren. Don’t trust, verify! Diese Möglichkeit der Verifizierung erlaubt Ledger nicht, was eigentlich schonmal ein Red Flag sein sollte. Warum sollte ich solch einem Haufen durchgeknallter Ledger-Führungskräfte Vertrauen schenken, wie zuletzt in Video-Podcasts oder früheren Beiträgen in diversen Medien zu sehen war?

Die Akzeptanz deiner Bestätigung steht unter voller Kontrolle der Firmware-Software, dein Tastendruck wird von der MCU verarbeitet, die es per Software dann an das Secure Element weiterreicht. Wenn Ledger es programmiert, daß dein Tastendruck wurscht bzw. unnötig ist, weil da keine direkte elektrische Signalverbindung Taste zum Secure Element besteht, dann hast du Nichts unter deiner Kontrolle.

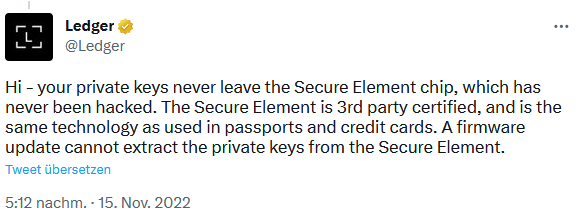

Da die Ledger-Firmware weitgehend eine opaque Blackbox ist, wo du sowas nicht überprüfen kannst, wünsche ich weiterhin viel Vertrauen in die Zurechnungsfähigkeit und Integrität der Ledger-Programmier-Helden in Paris oder sonstwo sie programmieren (lassen).

Die Absurdität des Ledger Recovery Bezahl-Abos muss man sich mal klar vor Augen halten: eine Software-Perle (hust, hust) wie Ledger Live auf einem Rechner oder mobilem Endgerät, deren Integrität man nicht sicherstellen kann, soll dann die mit einem für alle Ledger-Devices gemeinsamen Encryption Key(!) (siehe Whitepaper zum Ledger Recovery) verschlüsselten Seed-Shards zu den drei Verwahrfirmen transportieren? Das widerspricht jeglicher Sicherheits-Logik und wozu Hardware-Wallets die zentralen Geheimnisse einer Wallet vor einem potentiell unsicheren digitalen Gerät schützen sollen.

Obendrein wird die kryptografische Sicherheit einer Wallet eingetauscht gegen einen sehr wahrscheinlich bedeutend unsichereren KYC-Prozess ggü. zwei der beteiligten Verwahranstalten. Ich versuche mir jetzt nicht vorzustellen, wie der KYC-Prozess mit ggf. Remote-Ident 100%ig sicher durchgeführt werden soll.

Wer sich sowas ausdenkt und dann noch als Fortschritt und Super-Feature verkaufen will, yeah für nur 9,99€/Monat, der hat sowas von die falschen Latten am Zaun, daß ich dafür echt keine freundlichen Worte finde. Das ist so grundfalsch, daß ich mich echt frage, was für Drogen da bei Ledger, Paris verteilt und konsumiert werden.

TL;DR

Ledger verrät das Sicherheitskonzept einer Hardware-Wallet in den Grundzügen, daß nämlich ein potentiell unsicheres Gerät keinen Zugriff auf die zentralen Geheimnisse einer Wallet bekommen darf.

Sie wollen genau das, was nicht sein darf, als tolles Feature im Monatsabo verkaufen. Großartig! (Achtung, Ironie!)