Hallo,

ich habe mich etwas (zu tief) in die infos zur sicherheit auf der shiftcrypto.ch Website eingelesen und bin über die sog. „OLED Power consumption side-channel vulnerability“ gestossen

in diesem „threat model“ steht dazu was unter „non-invasive“ attacks.

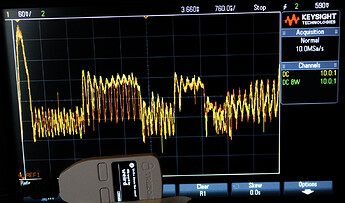

damit ist es anscheinend (?) möglich von aussen auszulesen welche daten das display aktuell anzeigt. hier ein bild von dem verlinkten artikel von herrn reitter:

ist es bekannt ob diese sicherheitslücke beid er bitbox02 auch (noch) besteht und wie relevant das ist? vielleicht weiss @Stadicus dazu ja was?

ich kenne mich nicht allzu gut mit sowas aus, kann also sein dass das völlig irrelevant ist.

ist natürlich auch keine „schlimme“ sicherheitslücke weil man zeigt seine wörter ja sowieso nur einmal an, und das sind ja die einzig relevanten daten die man auf dem display sieht.

[Mod-Edit: Hier der angesprochene Auszug aus dem Threat Model für Kontext:]

Non-invasive attacks

By analyzing the execution time, electromagnetic radiation or power consumption of the device, an attacker could learn sensitive information from the device, which is known as a side-channel attack. We try to prevent this by using well known open-source cryptographic libraries, which run in constant time and were thoroughly reviewed, wherever possible. Unfortunately, we didn’t have time yet to address the OLED power consumption side-channel vulnerability discovered by Christian Reitter (also see the article by Trezor).

1 „Gefällt mir“

man kann vielleicht schätzen, welcher buchstabe wie oft vorkommt (ich denke mal, dass die schrift in weiß mehr energie verbraucht als der schwarze hintergrund und dadurch der energieverbrauch abhängig von der fläche der schrift ist) könnte man außerdem mit einem kleinen update beheben: am rand des displays ein zufälliges rauschen (random noise, zum beispiel das schwarz weiß gekrisel, wenn der fehrnseher kein empfang hat) anzeigen. die bitbox hat erforderliche geräte, um wirklich zufällige wörter zu generieren, kann also auch problemlos ein zufälliges rauschen anzeigen. dadurch würde denke ich auch dieser kleine angriff verhindert werden. Alternative wäre zufällige schriftgrößen pro zeichen aber ich denke nicht, dass das sehr praktikabel ist.

1 „Gefällt mir“

Hi @Nomadiction, danke für die Interessante Frage. Und sorry, dass es bis zu meiner Antwort so lange gedauert hat. Da dies ein sicherheitskritisches Thema ist, will ich sicher sein, dass ich nichts falsches verspreche. Uns ist das Thema bekannt, ich nehme es aber diese Woche ins Engineering mit, damit ich dir genaueres sagen kann.

4 „Gefällt mir“

Hallo @Stadicus vielen dank für deine Antwort! Ist nicht schlimm wenn du es vergessen hast, aber weißt du schon was neues dazu? Ich weiß, wirklich relevant ist das ja eigentlich nicht, aber interessieren würde es mich schon!

Ich kann dir aktuell noch nichts genauers sagen. Das ist aber sicher ein Thema, welches wir adressieren werden.

2 „Gefällt mir“